開発者にとっての Azure Active Directory (Microsoft Entra ID)

- Azure Active Directory とは (事前準備)

- Web SSO 開発 – .NET 編 (WS-Fed)

- Web SSO 開発 – PHP, Node.js 編 (SAML) ※英語

- SaaS 連携 : Google Apps (SAML)

- SaaS 連携 : kintone (SAML)

- OpenID Connect サポート (OpenID)

- OAuth による Client の開発 (OAuth)

- OAuth による Service の開発 (OAuth)

- Common Consent Framework – Client 側 (OAuth)

- Common Consent Framework – Service 側 (OAuth)

- Application Role の使用 (OAuth)

- Backend Server-Side アプリの開発 (OAuth)

- Federated Credentials (OAuth) ※英語

- Login UI が表示できない場合のフロー (OAuth)

- JavaScript Application の開発 (OAuth)

- Windows 10 との SSO 開発 (Web Account Manager API)

- Active Directory (企業内 Windows 環境) との Federation と同期

- Multi-Factor Authentication

- Graph API

こんにちは。

Azure AD の SAML フェデレーションで、kintone が選べることをご存じでしょうか?

以前 Google Apps については紹介しましたが、先日の拡張で 50 以上のアプリについて SAML フェデレーションが可能になりました。

他アプリでは、SSO のために、有償版の契約、カスタムドメインの取得(レジストラ契約)などが事前に必要な場合が多いのですが、幸い kintoneの場合、面倒な準備は不要で、すぐにフェデレーションできる (First start できる) ので、SAML による Federation をすぐに試したい方にもおすすめです。(以下、kintone の利用環境作成も含め、15分もあれば完了します。)

今回は、この kintone と Azure AD のフェデレーションについて手順を記載しておきます。

補足 : 以前は北米版の kintone ドメイン (kintone.com) しかフェデレーションできませんでしたが、現在 (2015/02/23 以降)、日本版の kintone ドメイン (cybozu.com) でもお試しいただけます。

kintone 試用版の登録と SAML の有効化

まず、kintone やその開発環境をもっていない方は、kintone の 30 日間試用版などに登録して kintone が使えるようにしておいてください。試用版は無料で、3 – 5 分程度で使えるようになります。

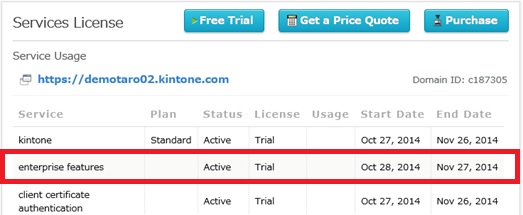

また、北米版をお使いの方は、kintone 上で SAML による SSO を扱えるように Enterprise 機能の有効化をおこなっておいてください。(すでに有効化されている場合は無視してください。試用版の範囲で使えます。)

- 北米版の kintone Store (https://store.kintone.com/) にログインします

- [Services License] タブをクリックして、[Free Trial] ボタンを押します

- [enterprise features] のチェックボックスを選択します

Azure AD へのアプリケーション登録

フェデレーションを構成するには、Microsoft Azure Active Directory (Azure AD) 側にアプリケーションを登録し、kintone 側では IdP の構成をおこないます。

まずは前者を設定しましょう。

Microsoft Azure Portal を開いて、下記手順で Azure AD のアプリケーションを作成します。

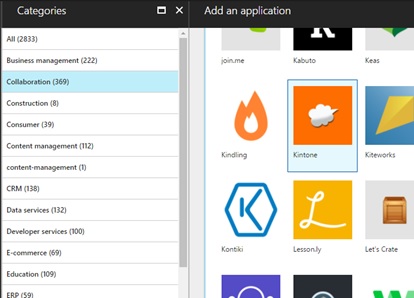

- Azure Portal の [Azure Active Directory] を選択して、[Enterprise applications] メニューを選択します。表示される画面で、[New application] ボタンをクリックします。

- 表示される画面でアプリケーションを探して [kintone] を選択します。(検索ボックスに「kintone」と入力するとすぐに検索できます。)

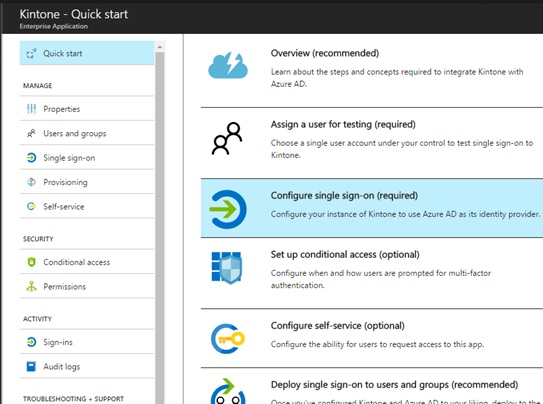

- kintone のアプリが登録されたら、表示される画面で [Configure single sign-on] (シングルサインオンの構成) をクリックします。

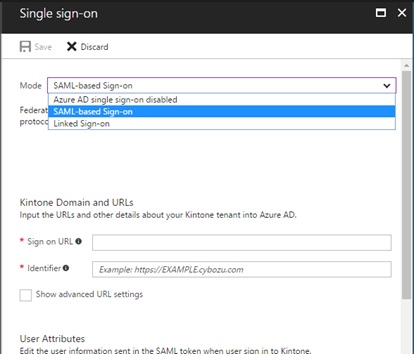

- 表示される画面で、[SAML-based Sign-on] を選択します。

- 画面上の [Sign on URL]、[Identifier] には、kintone のテナント URL (例 https://xxxxx.kintone.com) を入力します。(https://xxxxx.kintone.com/k/ ではありませんので注意してください。)

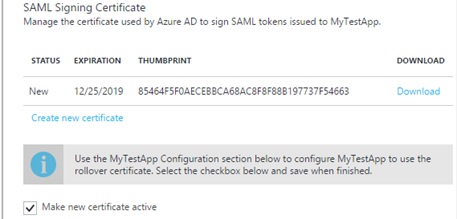

- [SAML Signing Certificate] で、登録されている証明書の STATUS が Active になっていることを確認してください。

Active でない場合、下図の通り [Make new certificate active] (新規証明書をアクティブにする) をチェックしていったん保存をおこない、STATUS が Active になっていることを確認します。(証明書は [Create new certificate] (新しい証明書を作成する) をクリックして何度も作成しなおすことができます。)

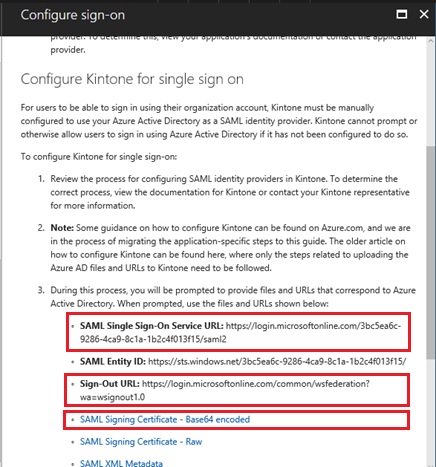

- このあとの kintone 側の設定のため、画面下部の [Configure Kintone] をクリックして、表示される画面の Single Sign-On Service URL、Sign-Out URL の値をメモ帳にコピーします。

また、証明書 (.cer ファイル) をダウンロードします。

kintone 側の構成

つぎに、kintone 側の SAML フェデレーションの構成をおこないます。

以下の手順で実施します。

- kintone のテナント (https://xxxxx.kintone.com) に Administrator でログインします。

- ログイン後、[Administration] ボタンをクリックして管理画面を表示します。

- 左のナビゲーションから [System Administration] (システム管理) – [Security] (セキュリティ) – [Login] (ログイン) を選択して設定画面を表示します。

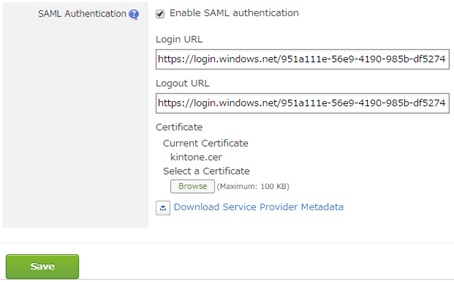

- 表示される画面で [Enable SAML authentication] (SAML 認証を有効にする) を選択し、以下の通り設定します。

- [Login URL] に、上記で (メモ帳などに) コピーした Remote login URL を入力します

- [Logout URL] に、上記で (メモ帳などに) コピーした Remote logout URL を入力します

- [Certificate] に、上記でダウンロードした証明書を添付 (アップロード) します

- [Save] (保存) ボタンを押して設定を保存します。

補足 : Federation (SAML SSO) を構成したあとで kintone のテナント管理者でログインするには、https://xxxxx.kintone.com/login?saml=off (日本ユーザーの場合は https://xxxxx.cybozu.com/login?saml=off) にアクセスします。

User の割り当て

さいごに、このフェデレーション (SSO など) を使えるユーザーを割り当てます。

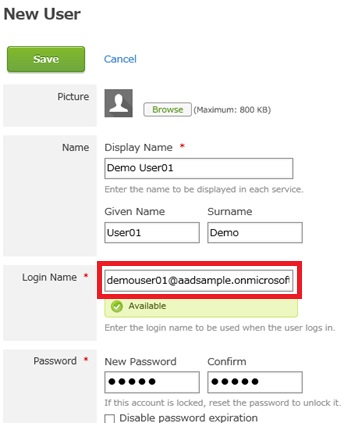

Google Apps のときには、Sync (同期) 機能を使うことができ、Assign したユーザーを自動的に Google Apps のテナントに登録することができました。kintone では、自身で kintone の管理画面から User の新規登録をおこない、ライセンスを割り当ててください。(下図)

この際、必ず、[Login Name] (ログイン名) に、Azure AD 側のユーザー IDを登録します。(他の属性は自由に設定して構いません。) また、パスワードは何でも構いません。(フェデレーションの際には無視されます。)

動作確認

ブラウザーをすべて閉じ、kintone のテナント (https://xxxxx.kintone.com/) にアクセスすると、リダイレクトされて Azure AD のログイン画面が表示されます。

ここで、上記で割り当てたユーザーの ID / Password を入力すると、kintone に戻されて、ログインが完了します。

例えば、Azure AD でオンプレミスの Active Directory とのフェデレーションを構成しておくと、オンプレミス環境の ID (ドメインの ID、パスワード) で kintone にログインできます。

また、Google Apps とフェデレーションしているテナントで kintone も設定しておくと、GMail にログインする際に Azure AD のログイン画面が表示され、ログインして GMail を表示したあと、同じブラウザーでそのまま kintone が使えます

つまり、これらの登録された IdP やアプリケーション間で Single Sign-On (SSO) のエクスペリエンスが提供されます。

※ 変更履歴 :

2017/05/26 画面を新ポータル (https://portal.azure.com) に変更

Categories: Uncategorized

3 replies»