こんにちは。

本日 ISV 企業様向けセミナーで紹介した Saleforce と Office 365 の連携機能について、デモでは簡単な動きの紹介のみでしたが、内部で使っている技術や動作、設定手順なども含め以下に解説します。

Office 365 との連携開発を検討されている ISV の方は、是非参考にしてください。

Case 1. アイデンティティ連携 – Office 365 (Azure AD) アカウントによる Single Sign-On (SSO)

下記手順で Single Sign-On の設定 (セットアップ) をおこなうことで、Salesforce と Office 365 の間で共通のアイデンティティを使用できます。

この連携では SAML が使用されていますが、Office 365 と連携する一般の ISV アプリでは、OpenID Connect による認証、OAuth 2.0 によるアプリ間連携など、適宜、扱いやすいプロトコルを選択できます。

セットアップの流れ (Salesforce とのフェデレーション)

Office 365 では Azure Active Directory (Azure AD) と呼ばれるアイデンティティ基盤を使用しています。

この Azure AD と Saleforce に下記の通りフェデレーション構成をおこなうことでアイデンティティの連携が可能です。

大まかなステップを記載します。

- Salesforce へのドメイン登録

- Azure AD (Office 365) 側の Federation 設定

- Salesforce 側の Federation 設定

- Azure AD (Office 365) 側の同期設定とユーザーの割り当て

以降、この手順詳細を記載します。

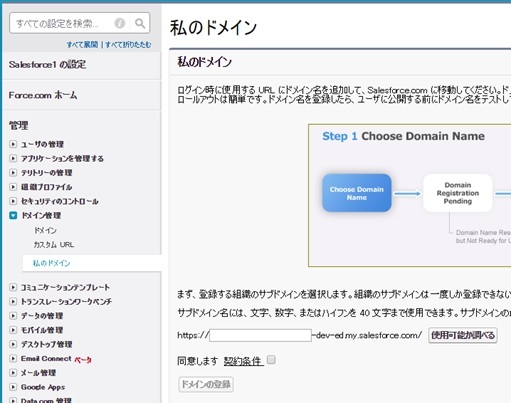

Salesforce のドメイン登録

最初に、Salesforce 側で自身の組織の Domain を登録しておきましょう。(Salesforce 共通のドメインでは、後述する SAML による Federation ができません。)

Salesforce にログインして [設定] をクリックし、[管理] – [ドメイン管理] – [私のドメイン] を選択して、下図の画面で、一意なドメイン (の名前空間) を入力します。

ドメインは、下記のフォーマットになります。

Enterprise 版: https://{your domain namespace}.my.salesforce.com

Developer 版: https://{your domain prefix}-dev-ed.my.salesforce.com

なお、ドメイン登録後すぐに使用できるわけではなく、承認にしばらく時間がかかりますので注意してください。(私の場合は 10 分程度で使用可能になりましたが、Salesforce の開発者ドキュメントによると「It can take from 10 minutes to 24 hours」とのことです。)

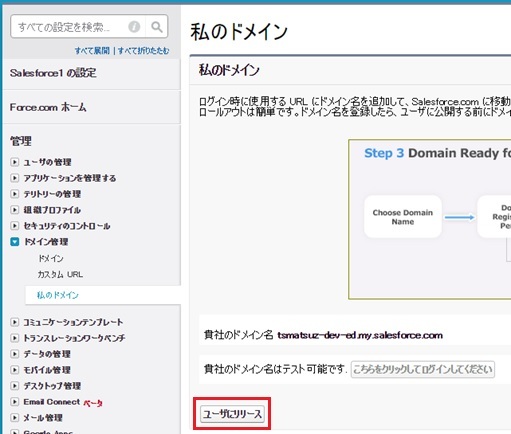

承認されたら、ブラウザーを使って、取得したドメイン (上記 URL) に管理者アカウントでログインしなおしてください。

そして、再度、[管理] – [ドメイン管理] – [私のドメイン] を選択すると、下図の通り [ユーザにリリース] ボタンが表示されるので、このボタンをクリックします。

これで、My ドメインで (組織内のすべてのユーザーが) Salesforce を使用できるようになりました。

Azure AD のフェデレーション設定

つぎに、Office 365 側の設定をおこないます。

まず、Azure (Classic) Portal (https://manage.windowsazure.com/) に Office 365 の管理者アカウントでログインし、ナビゲーションから Azure Active Directory (Azure AD) を選択します。(管理者権限を別のテナントのユーザーに付与し、この付与されたユーザーで Azure AD を管理することもできます。詳細は「MSDN Subscriber 向け Office 365 API Dev 環境作成」を参照してください。)

ここに、Office 365 で使用されている Azure AD のテナントが表示されているので (下図)、クリックしてください。

このテナントに Salesforce の設定を追加します。

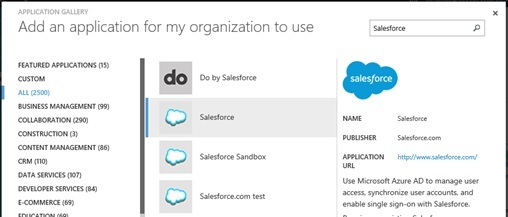

[Application] タブをクリックして、[Add] ボタンを押し、表示される画面で [Add an application from the gallery] をクリックします。

表示される画面で 2000 種類以上の Application が表示されるので、右上の検索ボックスに「Salesforce」などのキーワードを入力して条件を絞り、下図の [Salesforce] を選択して追加します。

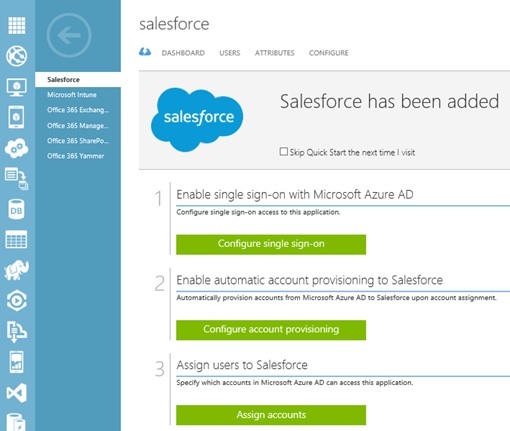

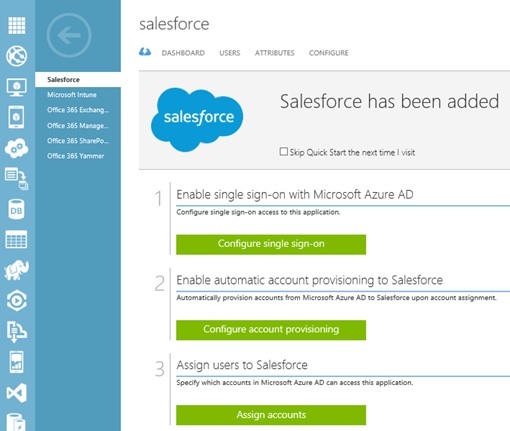

追加された Application の Start 画面に下図の通り表示されるので、この Wizard に沿って順番に設定をおこないます。

まず、上図の [Configure single sign-on] をクリックします。

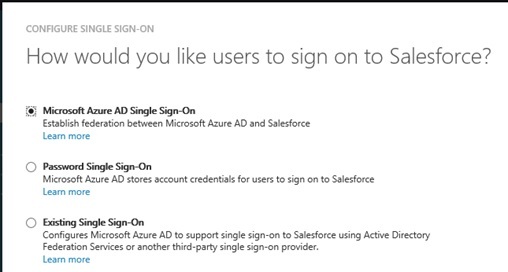

クリックすると下図の通り表示されるので、今回は [Microsoft Azure AD Single Sign-On] を選択します。

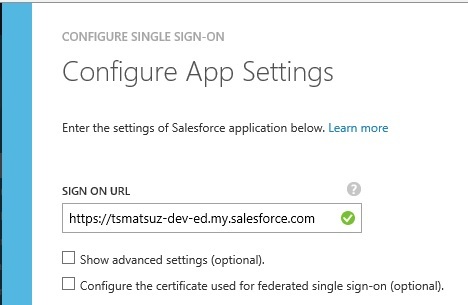

つぎに [Sign On Url] を入力しますが、ここに、上記で取得した Salesfoce のドメインの URL (https://{your domain}.my.salesforce.com または https://{your prefix}-dev-ed.my.salesforce.com) を入力します。

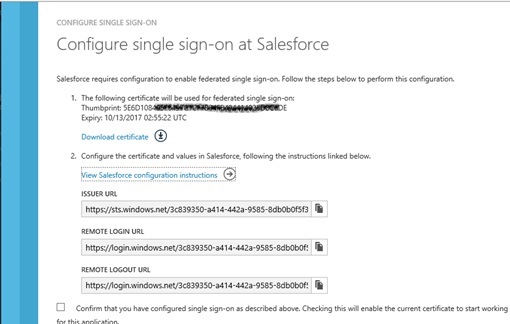

つぎの画面で、Salesforce と SAML によるフェデレーションをおこなう際に必要になる証明書、URL などの情報が表示されるので、この情報のダウンロードやコピーをおこなっておきましょう。

この情報は、このあとの Salesforce 側の設定で使用します。

Salesforce 側のフェデレーション設定

以上で Office 365 側の設定はひとまず完了したので、以降は Salesforce 側を設定します。

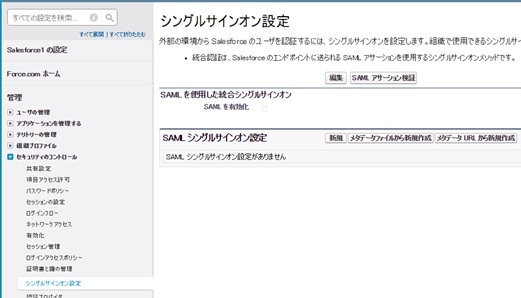

Salesforce に管理者アカウントでログインして (ここでは Classic UI を使用します)、[設定] をクリックし、[管理] – [セキュリティのコントロール] – [シングルサインオン設定] をクリックします。(下図)

表示される上図の画面で [編集] ボタンを押すと、下図の通り、SAML を有効化できます。

[SAML を有効化] にチェックをおこなって保存してください。

つぎに、上図の [SAML シングルサインオン設定] 欄の [新規] ボタンをクリックして下図の画面を表示し、SAML フェデレーションの設定をおこないます。

ここには、上記で Azure AD からコピー (およびダウンロード) した証明書、発行者 (Issuer) URL、ログイン (Login) URL、ログアウト (Logout) URL を設定します。また、[署名要求メソッド] には RSA-SHA1、[Entity Id] には上記で取得したドメインを含む URL (https://{your domain}.my.salesforce.com または https://{your prefix}-dev-ed.my.salesforce.com)、[サービスプロバイダの起動要求バインド] では [HTTP リダイレクト] を選択します。

入力が完了したら、[保存] ボタンを押します。

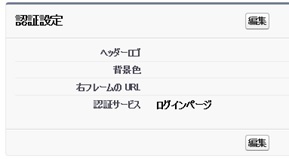

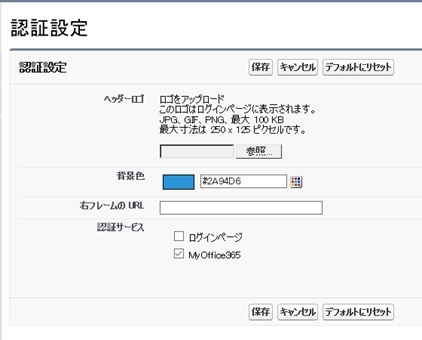

[管理] – [ドメイン管理] – [私のドメイン] を選択して表示される画面の下部に「認証設定」の欄があります (下図)。

この [編集] ボタンを押して表示される画面で、上記で登録した設定が [認証サービス] 欄に表示されるので、これを選択してください。(他のチェックは外してください。)

上記の設定により、取得したドメインの URL (https://{your domain}.my.salesforce.com または https://{your prefix}-dev-ed.my.salesforce.com) で Salesforce にアクセスすると、必ず、Azure AD (Office 365) のログイン画面に Redirect されるようになります。(動作については後述します。)

もし、Salesforce に管理者アカウントでログインして設定を戻したい場合は、https://login.salesforce.com/ (上記ドメインを使用しない共通の URL) から Salesforce にログインしてください。

ユーザーの同期と割り当て

さいごに、上記の Azure AD の管理画面に戻って、Salesforce へのユーザーの同期と、Salesforce でログイン可能なユーザーの割り当てをおこないます。

まず、そのための準備として、Salesforce 側で管理者のセキュリティ トークンを取得しておきます。

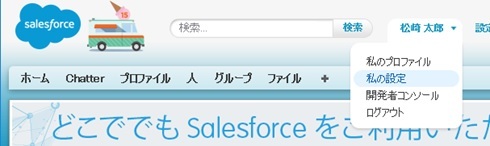

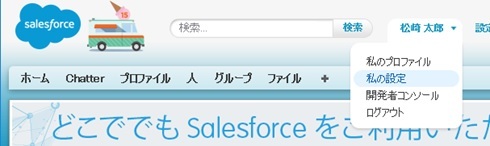

Salesforce に管理者アカウントでログインし (管理者アカウントでのログイン方法については上述)、「私の設定」(My Settings) を表示します。

表示される画面 (下図) で [私の設定] – [個人用] – [私のセキュリティトークンのリセット] を選択して、下図の画面を表示し、画面上の [セキュリティトークンのリセット] ボタンを押すと、新しいセキュリティ トークン (Security Token) がメールで送信されますので、その値をコピーします。(このあと使用します。)

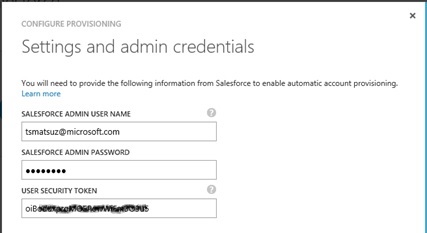

Azure AD の管理画面で、上記で登録した Salesforce の Application の Start 画面 (下図) に戻って、今度は 2 番目の [Configure account provisioning] をクリックします。

表示される画面で、Salesforce 側の管理者の ID、Password と、上記で取得した Security Token を入力して、ウィザードを先に進め、設定を完了します。(以降のウィザードの入力値の詳細説明は省略します。)

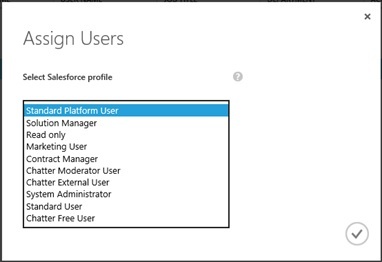

さいごに、上図の [Assign accounts] (3 番目の設定) をクリックして、Azure AD 上のどのユーザーが Salesforce のフェデレーションを使用可能か選択 (Assign) します。

この際、Assign するユーザーごとに、下図のように Salesforce のどの Profile を割り当てるか表示されるので、取得している Salesforce のライセンス数に応じて適切な Profile (例えば「Chatter Free User」など) の割り当てをおこなってください。

Salesforce に管理者アカウントでログインし (管理者アカウントのログイン方法については上述)、ユーザー情報を確認すると、Salesforce 上に、上記で選択 (Assign) したユーザー情報が同期されて登録されているのが確認できます。

Salesforce との ID 連携では、初回のユーザー同期だけでなく、Azure AD のユーザー情報が追加・削除された際に Salesforce 側にも反映されます (Automatic User Provisioning)。今回は個人に対して Assign をおこなって、Salesforce の Profile を割り当てていますが、Group に対して割り当てをおこなうことで、その Group の User が追加された際に、自動的にその Profile の割り当てられた User が (Salesforce と) 同期されます。

動作確認

では、動作を確認してみましょう。

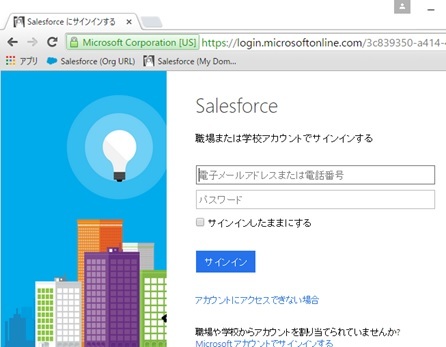

Salesforce に、上記で取得したドメイン (https://{your domain}.my.salesforce.com または https://{your prefix}-dev-ed.my.salesforce.com) を使ってアクセスしてみてください。(共通のドメインは使用しないでください。)

すると、ブラウザーは、下図の通り Azure AD (Office 365 のアイデンティティ基盤) のログイン画面にリダイレクトされます。

補足 : 上述の通り、Salesforce ローカルの (フェデレーションされていない) 管理者アカウントでログインする場合は、https://login.salesforce.com/ など共通のドメインからログインしてください。

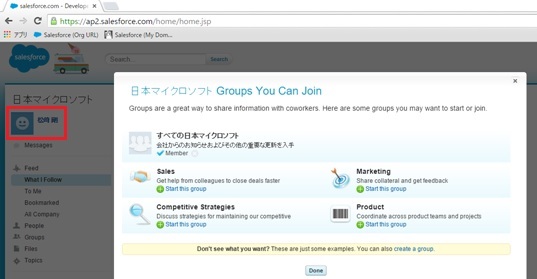

上図のログイン画面で ID, パスワードを入力すると、Azure AD 側で認証され、Salesforce にログインできます。(下図の通り、Salesforce の初回利用時の設定画面が表示されます。)

下図の囲みの通り、ログイン ユーザーの氏名の情報も Azure AD (Office 365) と同期されているのが確認できます。

このフェデレーション環境では、Salesforce にログインをおこなったブラウザーで、Office 365 の Mail, OneDrive, SharePoint, Portal 等の Web アプリにアクセスすると、そのままログインしている Identity を使って Office 365 が使用できます。いわゆる Single Sign-On (SSO) が実現できています。

逆も同様です。Office 365 でログインをおこなったブラウザーで Salesforce にアクセスすると、そのままログインしている Identity を使って Salesforce を使用できます。

Case 2. ファイル連携 – Office 365 のファイル参照 (Files Connect)

ここで紹介する Salesforce の Files Connect (External Data Source, External Object) を使って、Salesforce 上から SharePoint や OneDrive for Business のデータを、まるで Salesforce 上にあるファイルと同様に扱うことができます。(後述しますが、検索なども可能です。)

もちろん、上記の Azure AD フェデレーション (SSO) とは別に、この Files Connect のみ単独で使用していただいても構いません。(後述するように、Salesforce の利用ユーザーごとに、どの Office 365 アカウントを使用するか個別に設定します。)

なお、ここで紹介する Files Connect は、機能 (Salesforce Files の SharePoint 連携機能) の開発が開始されたのが昔ということもあり、実は、最新の Office 365 API を使用していません。

代わりに、Office 365 API 以前から使用可能だった SharePoint Add-ins (旧 App for SharePoint) の認証基盤を使用しています。(この認証基盤を活用した開発手法については「Native Application で SharePoint Online に Login して REST サービスなどを呼び出すプログラミング (Authentication)」を参照してください。)

このため、このあと見ていくようにセットアップ手順はやや複雑ですが、これから Office 365 連携アプリを開発する ISV の方は Office 365 API を使って同様のソリューションが構築可能です。(Office 365 API を使用した場合は、利用者は下記のような難解な事前設定は不要で、Common Consent Framework を使用して超シンプルにセットアップできます。)

では、Files Connect の具体的なセットアップ手順を見てみましょう。

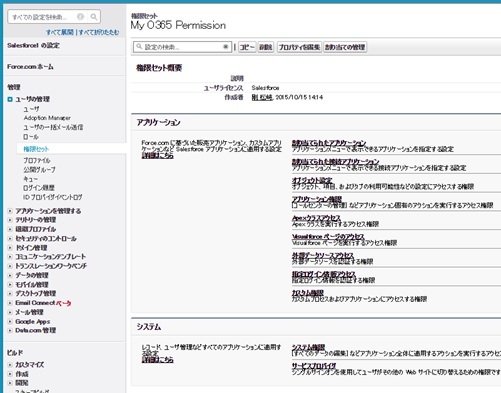

User への Files Connect 利用権限の付与

まず、Files Connect を使うには、Files Connect の利用権限を User に付与しておく必要があります。

方法は 2 通りあり、Files Connect の利用権限を持った権限セット (Permission Set) を作って User を割り当てる (Assign する) 方法と、Files Connect の利用権限を持ったプロファイル (Profile) を新規作成して User に割り当てる方法があります。(後者では、「システム管理」など Files Connect の利用設定が可能なライセンスの Profile を継承してください。)

今回は、前者の方法で権限を割り当てましょう。

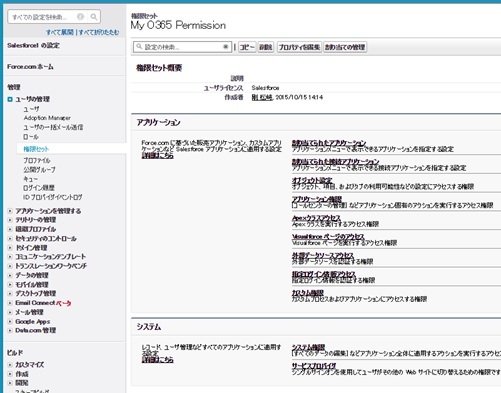

Salesforce にシステム管理者のアカウントでログインし、[設定] をクリックして、[管理] – [ユーザの管理] – [権限セット] を選択します。

[新規] ボタンをクリックして、作成する権限セットの表示ラベル等の基本情報を入力して、権限セットを新規作成します。(この際、ユーザライセンスとして「Salesforce」を選択しておいてください。)

作成された権限セット (Permission Set) をクリックすると、下図のような設定画面が表示されます。権限セットの細かな設定は、この画面から開始します。

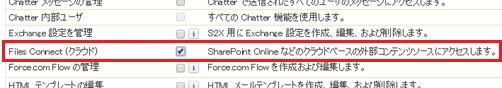

上図の [システム権限] (下部のほう) をクリックすると詳細のシステム権限の有効化が可能ですので、ここで、[Files Connect (クラウド)] を有効化しておきます。(下図)

上図の権限セットの設定画面に戻り、[割り当ての管理] ボタン (上部のボタン) をクリックすると、この権限セットをユーザーに付与できますので、今回セットアップをおこなうユーザーにこの権限セットを付与しておいてください。

Salesforce の Callback Url の取得

以降のセットアップでは、上記で権限セットを付与したユーザーでログインして作業してください。

SharePoint Online や OneDrive for Business にアクセスする際に使用される OAuth 2.0 による認証設定をおこないますが、SharePoint 側には Salesforce が生成する Callback Url を、Salesforce 側には SharePoint で生成された Client Id 等の情報を設定する必要があり、「鶏と卵」の関係です。(つまり、SharePoint 側に登録するために事前に Salesforce 側の登録をおこなう必要があり、逆に、Salesforce 側に登録するために事前に SharePoint 側の登録をおこなう必要があります。)

このため、まずは、Saleforce 側にダミーのプロバイダー登録をおこなって Callback Url を取得し、あとから、このダミーのプロバイダーに正しい値を設定しなおします。

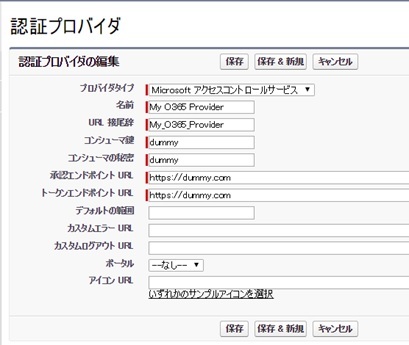

管理画面の [管理] – [セキュリティのコントロール] – [認証プロバイダ] をクリックして、表示される画面で [新規] ボタンを押します。

表示される画面 (下図) の [プロバイダタイプ] として「Microsoft アクセスコントロールサービス」を選択し、下図の通り適当なダミーデータを入力して保存ボタンを押します。

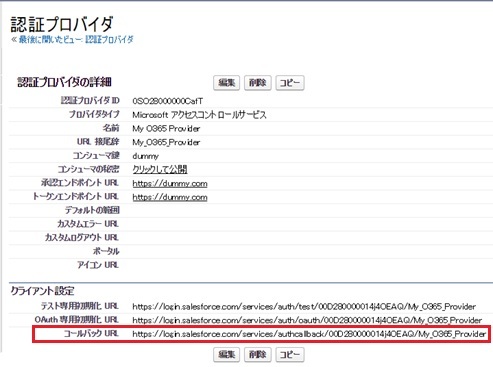

保存をおこなうと、下図の通りコールバック URL (Callback Url) が取得できるので、これをメモしておいてください。

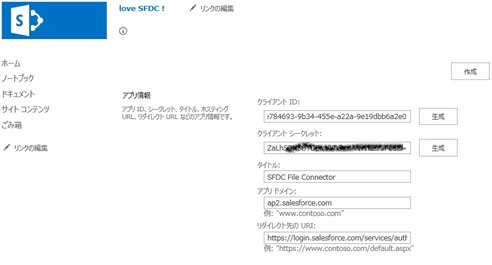

SharePoint Online への Application 登録

つぎに、SharePoint Online に Saleforce を Application として登録します。(前述の通り Office 365 API ではないので、Application の登録先は Azure AD ではありません。)

連携先の SharePoint Online のサイトに (管理者アカウントで) ログインし、ブラウザーを使って下記の URL を (アドレス欄に) 直接入力してください。

https://{your site url}/_layouts/15/appregnew.aspx

下図の Application 登録の画面が表示されるので、右の [生成] ボタンをクリックして Client Id, Client Secret を生成し、[リダイレクト先の URI] の入力欄に上記でコピーした Callback Url を入力して登録します。

つぎに、下記の URL にアクセスしてください。

https://{your site url}/_layouts/15/appinv.aspx

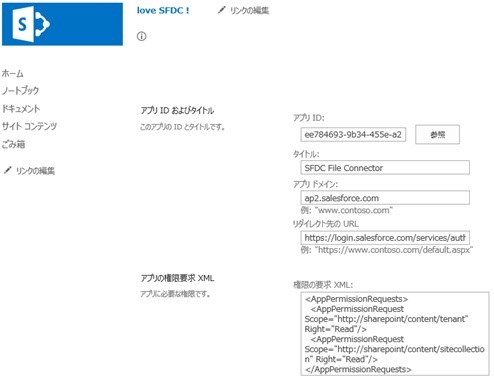

表示される画面 (下図) の [アプリ ID] の欄に、上記の Client Id を入力して [参照] ボタンを押すと、上記で登録された Application が表示されます。

この画面 (上図) の [権限の要求 XML] 欄に、サイト コレクションの参照権限など、Saleforce が使用する権限を XML で設定します。

今回は、以下の通り入力しましょう。(今回は、テナント内のすべてのアイテムの Read 権限を要求しています。)

<AppPermissionRequests> <AppPermissionRequest Scope="http://sharepoint/content/tenant" Right="Read"/> <AppPermissionRequest Scope="http://sharepoint/content/sitecollection" Right="Read"/></AppPermissionRequests>下図の通り信頼設定の確認画面が表示されるので、[信頼する] ボタンを押して設定を完了します。

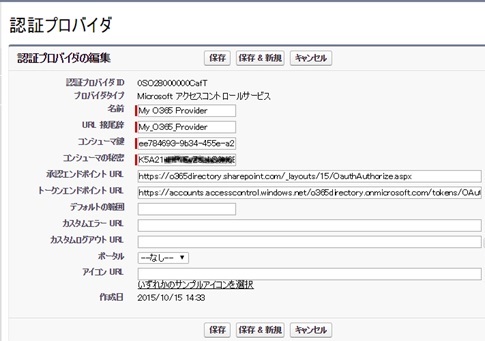

Salesforce の認証プロバイダーの設定

上記でダミーで設定した Salesforce の認証プロバイダーに正しい値を設定するため、再度、上記で作成した認証プロバイダーの編集画面を表示します。

上図で、[コンシューマ鍵] には SharePoint で生成した Client id、[コンシューマの秘密] には Client Secret、また、[承認エンドポイント URL] と [トークンエンドポイント URL] には下記の値を設定してください。({your domain} の箇所には、皆さんの Office 365 利用環境のドメイン NameSpace を入力してください。)

承認エンドポイント URL

https://{your domain}.sharepoint.com/_layouts/15/OauthAuthorize.aspx

トークンエンドポイント URL

https://accounts.accesscontrol.windows.net/{your domain}.onmicrosoft.com/tokens/OAuth/2?resource=00000003-0000-0ff1-ce00-000000000000/{your domain}.sharepoint.com@{your domain}.onmicrosoft.com

External Data Source と External Object の作成

つぎに、Salesforce に External Data Source を作成します。

管理画面で [ビルド] – [開発] – [外部データソース] をクリックして、新規作成ボタンを押します。

表示される画面で、下図の通り、[種別] として [Files Connect: SharePoint Online] を選択し、[サイトの URL] に参照先の SharePoint Online のサイトの Url を入力して、[認証プロバイダ] として上記で作成した認証プロバイダーを選択します。

補足 : 上述の権限セット (Permission Set) が Assign のされた User でないと、下図の [種別] (Type) として [Files Connect: SharePoint Online] が表示されないので注意してください。

上図で [保存時に認証フローを開始] をチェックして保存すると、Azure AD (Office 365) のログイン画面が表示され、ID とパスワードを入力してログインすると、下図の SharePoint 側の信頼設定の確認画面が表示されます。この画面で [信頼する] ボタンを押して完了します。

External Data Source の認証が完了すると、下図の [検証して同期] ボタンが表示されるので、これをクリックすることで外部オブジェクト (External Object) が自動作成されます。

表示される下図画面で、作成された外部オブジェクト (External Object) を選択して [同期] ボタンを押します。

User への External Object 利用権限の付与

この外部オブジェクトを利用するすべてのユーザーに権限を設定し、このオブジェクトを使用可能にします。

まず、権限を設定します。前述同様、権限セット (Permission Set) とプロファイル (Profile) の双方で設定可能ですが、今回は前者を使用します。

権限セットの新規作成をおこないます。(上記で作成した権限セットを再利用しても OK です。)

上述と同じ手順で、上図の [システム権限] をクリックして [Files Connect (クラウド)] の利用権限を付与します。

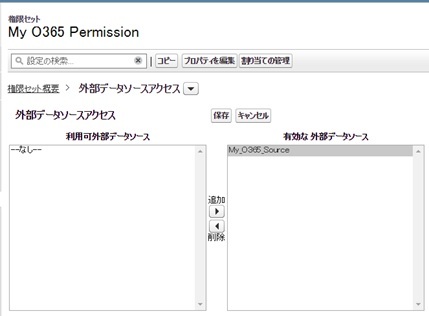

つぎに、上図 (権限セットの設定画面) の [外部データソースアクセス] をクリックして、表示される下図画面の [有効な 外部データソースアクセス] として、上記で作成した External Data Source を選択して設定します。

つぎに、上図 (権限セットの設定画面) の [オブジェクト設定] をクリックすると外部オブジェクト (External Object) の一覧が表示されるので、上記で作成した外部オブジェクト (External Object) を選択して下図の画面を表示します。

この画面で、下図の通り、このオブジェクトへの参照権限を有効化して保存します。

この権限セット (Permission Set) に、このオブジェクトを利用する全ユーザーを割り当ることで、以降、割り当てられたユーザーは外部オブジェクト (すなわち、SharePoint Online 上のオブジェクト) が使用できるようになります。

User による認証設定

さいごに、利用者は自身の Office 365 (Azure AD) のアカウントで認証設定をおこなって、この外部オブジェクトの利用を開始します。

管理者アカウントではなく、利用者のアカウントで Salesforce にログインし、「私の設定」(My Settings) を選択します。

表示される画面で [私の設定] – [個人用] – [外部システムの認証設定] を選択し、表示される画面で、外部システムの認証設定の新規作成をおこないます。(下図の画面が表示されます。)

下図で、外部データソースや認証プロバイダーとして上記で作成した値を選択し、[保存時に認証フローを開始] にチェックを付けて [保存] ボタンを押します。

保存を実行すると、Office 365 (Azure AD) のログイン画面が表示されるので、ここで、各自使用している Office 365 アカウントの ID, パスワードを入力します。

認証に成功すると下図の画面が表示され、[信頼する] ボタンを押すと、必要なトークン情報の取得に成功して、以降、この外部オブジェクトが使用可能になります。(内部で OAuth 2.0 を使用しています。)

動作確認

では、どのような動きか確認してみましょう。(上記の外部オブジェクトの利用設定をおこなった User でログインしてください。)

例えば、Chatter の画面で [ファイル] タブを選択してみてください。

下図の通り、上記で設定した外部オブジェクト (外部ファイル) のリンクが表示され、このリンクをクリックすると、SharePoint Online のフォルダー構成をたどってファイルを検索できます。

ファイルを扱うあらゆる場所で使用できます。

例えば、投稿の際の添付ファイルとして、SharePoint Online 上のファイルを参照して添付できます。(下図)

また、Global Search にも対応しており、左上の検索ボックスでファイル名などのキーワードを入力することで、Office 365 (SharePoint Online) 上のファイルを検索対象とすることが可能です。

Case 3. CRM データ連携 – メールと CRM データの連携 (Salesforce App for Outlook)

ここで紹介する Salesforce App for Outlook (現在 Beta です) を使用して、Outlook で受信される Mail を起点とした CRM (Salesforce) との連携が可能です。

ただし、この連携は、Microsoft Dynamics CRM のような Outlook 上から作業をおこなうものではなく、現在は、人、取引先、商談などの CRM データの参照 (確認) のみが可能です。(表示されているデータから Salesforce の画面に飛ぶことはできます。)

この Salesforce App for Outlook では、Mail Add-in for Outlook (旧 Mail App for Outlook) と呼ばれる Web ベースの Add-in 技術が使用されています。(下記参照)

@IT 最新 Office 2013アプリ開発入門(前編) : JavaScriptで誰でも簡単に作って稼げる「Officeアドイン」とは?

http://www.atmarkit.co.jp/ait/articles/1301/25/news063.html

@IT 最新 Office 2013アプリ開発入門(後編) : 「Officeアドイン」の作り方と、できること/できないこと

http://www.atmarkit.co.jp/ait/articles/1303/04/news091.html

特に、今、Office は、Windows 以外も含むマルチプラットフォームでの利用環境が飛躍的に整備されていますが、この開発技術を使用することで、今後、PC のみならず、Mac OS、iOS、Android、Web (Outlook Web App) などのあらゆるプラットフォームから連携機能が使用できるようになります。(この点が、従来型のアドインと大きく異なる点です。)

では、セットアップ手順と利用イメージを見てみましょう。

管理者による機能の有効化

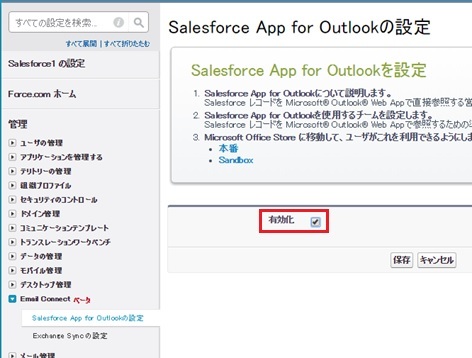

まず、この機能を使用する前に、Salesforce 側でこの機能の有効化をおこないます。

Salesforce に管理者アカウントでログインし、[設定] をクリックします。

[管理] – [Email Connect] – [Salesforce App for Outlook] を選択して、表示される下図の画面で [有効化] を設定すれば完了です。

利用者による Mail Add-in の追加

利用者は、下記の手順で、ネットワーク上からこの Add-in (Salesforce App for Outlook) をダウンロード・インストールすることで、すぐに機能を使い始めることができます。

補足 : なお、利用者が個々にセットアップをおこなうのではなく、管理者が Exchange 上の組織全体に Add-in をセットアップして、組織内のすべての利用者にこの Add-in を利用可能にすることもできます。(今回は、この設定手順の詳細は省略します。)

この Add-in を使用するユーザーで Office 365 Portal にログインし、表示される画面 (または App Launcher) で [メール] (Mail) をクリックすると、Web 版の Outlook (Outlook Web App) が表示されます。(下図)

この右上の設定アイコンを選択して、[アドインの管理] (Manage Add-ins) を選択します。

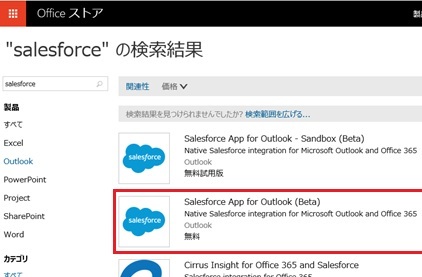

表示される Add-in (アドイン) の管理画面で [+] アイコンをクリックして [Office ストアから追加] を選択します。

表示される画面で「Salesforce App for Outlook」を検索して選択 (追加) します。

以上でセットアップは完了です。

動作確認

Outlook 2013 以上 (Outlook 2013, Outlook 2016)、または Outlook Web App で Mail の受信ボックスを表示します。(Office 365 をお使いの方は、左記環境のいずれかを使用されていることでしょう。)

補足 : セミナーで紹介した通り、この形式の Add-in (Web の Add-in) は、現在、Mac 上の Outlook でも使用できます。

今後、iPad 版、iPhone 版、Android 版、Universal Windows Platform 版など順次対応予定です。(すべてのプラットフォームで使用可能になります。)

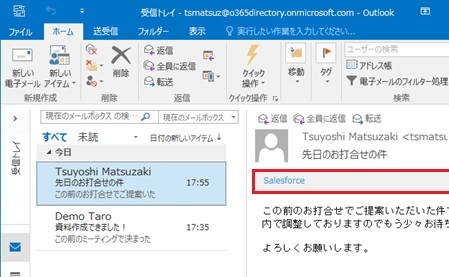

メールの表示をおこなうと、下図の通り [Salesforce] というリンクが表示されます。

このリンクをクリックすると、メールの Context に応じて関連する情報が表示されます。

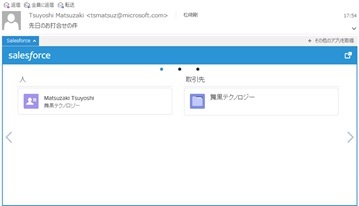

例えば、メールの送信者が Salesforce に登録されている取引先責任者だった場合、下図の通り、その取引先のリンクが表示され、クリックすると詳細情報が確認できます。

なお、初回アクセス時は Salesforce へのログインを促されますので、Salesforce のログイン ID, パスワードを入力してコードを取得し、この Add-in に設定してください。(以降、ログイン処理は不要です。)

補足 : この際、上記 Azure AD (Office 365) とのフェデレーションをおこなっている場合は、下図の [カスタム ドメインにログインします] をクリックしてログインしてください。(Azure AD のログイン画面に Redirect され、Salesforce にログインできます。)

補足 : ユーザーの接続情報 (ログイン済のユーザー情報) は、Salesforce の設定画面の [管理] – [Email Connect] – [Salesforce App for Outlook] を選択して確認できます。(下図)

4. その他の連携

手順詳細は省略しますが、Salesforce と Office 365 の連携は、まだ他にもあります。

例えば、Salesforce と Exchange の連携では、上記の Salesforce App for Outlook 以外に、ActiveSync API を使用した連絡先 (Contacts)、イベント (Events)、タスク (Tasks) の同期も可能です。

また、ご存じの方も多いかと思いますが、Power BI では、データソースとして Salesforce が選択可能で、Salesforce 上のデータの可視化を Power BI でおこなえます。

また、Microsoft Ignite 2015 の Keynote でも見せていましたが、現在、先行して、Office Graph と Salesforce の連携機能も開発中で、この連携によって、例えば Delve 上から自分と関連の深い Salesforce の案件や商談などの情報を機械学習を使って抽出し、そこから Salesforce の画面に飛ぶことが可能になる予定です。(今後、こうした開発が可能な API も出てきます。)

これらの連携機能はもちろん実用を想定したものですが、Office 365 連携開発を検討されている ISV の方は、先進的な「サンプル」として、是非参考にしていただくと良いでしょう。

Office 365 API の開発手法については、ステップ・バイ・ステップのホワイトペーパーも完成しましたので、こちらも是非ご活用ください。(セミナーも、毎月、開催していきます !)

ダウンロード センター : Office 365 API 技術ホワイトペーパー

https://www.microsoft.com/ja-jp/download/details.aspx?id=49441

さいごに、特に Files Connect のデモ作成において多大なヘルプをいただいた Salesforce.com 大川宗之さん、ありがとうございます!

Categories: Uncategorized